- THA_innos

- Institut

- Schwerpunkte

- Embedded Security

- Cyber Resilience Act

- Wie funktioniert die CE-Kennzeichnung für Software und digitale Produkte?

Wie funktioniert die CE-Kennzeichnung für Software und digitale Produkte?

Ihr Produkt entspricht voll den neuen Regularien des CRA? Dann haben Sie die wichtigsten Schritten schon erledigt. Aber wie zeigen Sie das Ihren Kunden? Das funktioniert mit der EU-Konformitätserklärung und der CE-Kennzeichnung. Herstellern von klassischen Produkten ohne Verbindung zum Internet bereits lange bekannt sein. Aber zu den Produkten mit digitalen Elementen zählt auch Software. Der CRA macht in diesem Fall Vorschriften für die "digitale Anbringung" des CE-Kennzeichens.

Konformitätserklärung im CRA

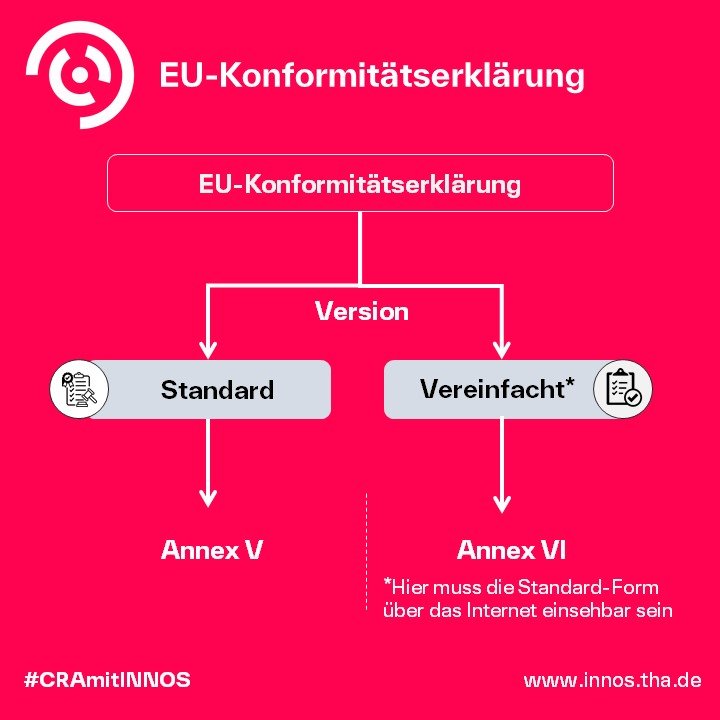

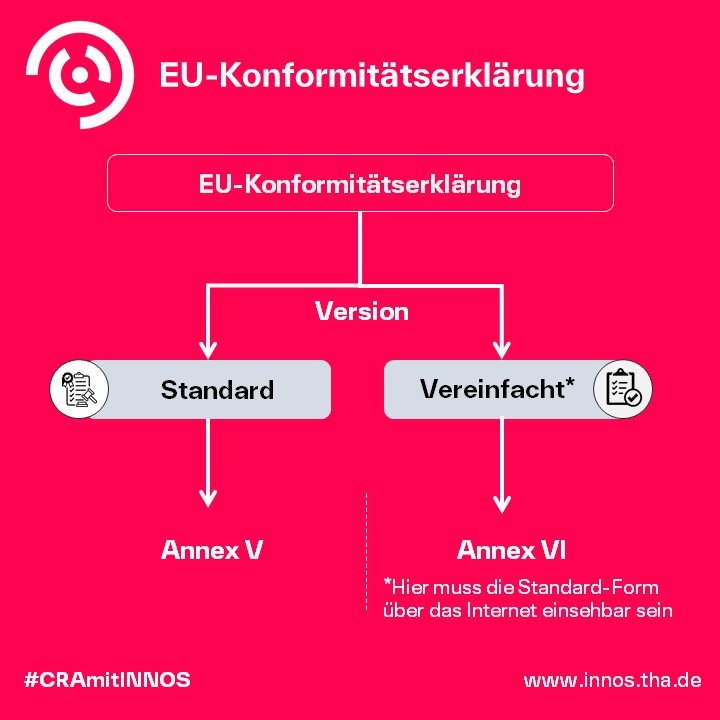

Entspricht ein Produkt mit digitalen Elementen dem CRA, müssen Hersteller dies auf bestimmte Weise anzeigen. Zum einen mit einer Konformitätserklärung der EU. Zum an-deren mit der CE-Kennzeichnung.

In der Konformitätserklärung versichert der Hersteller, dass er die grundlegenden Anforderungen des CRA erfüllt, in der vom Mitgliedsstaat geforderten Häufigkeit und Sprache. Sie kann in einer Standard-Version und in einer vereinfachten Version erfolgen.

CE-Kennzeichnung im CRA

Die CE-Kennzeichnung muss auf bestimmte Art an einem Produkt befestigt werden. Sie muss gutsichtbar, leserlich und dauerhaft angebracht sein, bevor es auf den Markt kommt.

Primär soll die CE-Kennzeichnung direkt auf dem Produkt er-folgen. Falls dies nicht möglich ist, greifen die folgenden Möglichkeiten zur Anbringung. Falls das Anbringen der CE-Kennzeichnung auf dem Produkt nicht möglich ist, kann dies auch auf dessen Ver-packung erfolgen. Zudem muss die Kon-formitätserklärung beiliegen. Die CE-Kennzeichnung für Software-Formen kann online auf einer Webseite erfolgen. Der Anwender muss sie einfach und direkt erreichen können und sie muss die Konformitätserklärung enthalten.

Über THA_innos - Embedded Security und mehr

Das Institut für innovative Sicherheit der Technischen Hochschule Augsburg (THA_innos) unterstützt Organisationen aller Größen, sicher und nachhaltig erfolgreich in einer vernetzten Welt zu agieren. Durch die innovativen Ansätze des Instituts werden Systeme, Produkte und Personal widerstandsfähig gegenüber digitalen Bedrohungen für Wirtschaft und Gesellschaft.

Vorteile von THA_innos

- Individuelle Sicherheitslösungen: Maßgeschneiderte Konzepte, die genau auf Ihre Anforderungen und die spezifischen Gegebenheiten Ihrer eingebetteten Systeme abgestimmt sind.

- Erfahrung und Expertise: Profitieren Sie von unserem umfangreichen Know-how und unserer langjährigen Erfahrung im Bereich der Embedded Security.

- Ganzheitlicher Ansatz: Wir betrachten nicht nur die technischen Aspekte, sondern auch organisatorische und prozessuale Faktoren, um eine umfassende Sicherheitsstrategie zu entwickeln.

- Zukunftssicherheit: Durch die Implementierung modernster Sicherheitsstandards und -technologien machen wir Ihre Produkte fit für die Herausforderungen von morgen.

Hier finden Sie die weiteren Schwerpunktthemen von THA_innos:

Fragen zum Cyber Resilience Act

Was ist der Cyber Resilience Act?

Hier erfahren Sie mehr zu den Hintergründen des Cyber Resilience Acts, seiner Ziele und über die Herausforderungen, die er innerhalb der Europäischen Union adressieren soll.

Was sind die Ziele des Cyber Resilience Acts?

Was möchte die Europäische Union überhaupt verändern und wo möchte sie in Sachen Cybersicherheit hin? Erfahren Sie mehr über die übergeordneten Ziele des CRA.

Was sind die Vorteile des Cyber Resilience Acts?

Erfahren Sie mehr zu den prognostizierten Vorteilen des CRA für Hersteller und Nutzer in der Europäischen Union. Und warum KMUs vom CRA profitieren könnten.

Timeline des CRA - wann kommt der Cyber Resilience Act?

Das Europäischen Parlament hat den CRA zwar bereits verabschiedet. Allerdings muss der Europäische Rat ihn noch verabschieden. Ab diesem Tag läuft die Übergangsfrist. Aber wie lang geht diese und was passiert währenddessen?

Was sind Produkte mit digitalen Elementen?

Der CRA verweist immer wieder auf diesen Begriff. Hier erfahren Sie, was er bedeutet. Und welche Produkte der CRA betrifft oder nicht betrifft.

Was sind die CRA Requirements?

Welche Anforderungen stellt der Cyber Resilience Act an die Cybersicherheit von Produkten in der Europäischen Union?

Wie CRA-konform mit Schwachstellen umgehen?

Schwachstellen sind unvermeidlich. Deshalb gibt der CRA auch vor, wie Hersteller bei der Entdeckung von Schwachstellen handeln sollten.

Welche Produktkategorien kennt der CRA?

Wie Hersteller die Konformität ihrer Produkte mit den Anforderungen des CRA sicherstellen, hängt auch davon ab, in welche Kategorie sie fallen.

Was ist ein Conformity Assessment und wie führt man es durch?

Es gibt verschiedene Verfahren, wie Hersteller die Konformität ihrer Produkte bestätigen können. Das hängt auch von der Produktkategorie ab.

Wie reguliert der CRA Free und Open Source Software?

FOSS fällt unter den CRA, wenn sie in einem wichtigen Produkt integriert ist und kommerziell genutzt wird.

Wie reguliert der CRA Fremdkomponenten?

Kein Hersteller baut alles selbst. So geht der Cyber Resilience Act mit Komponenten von Drittanbietern um.

Was müssen Hersteller laut CRA tun, wenn sie ihr Produkt verändern?

Viele moderne Produkte werden regelmäßig durch Software Updates erweitert. Aber wirken sich diese Veränderungen auch darauf aus, ob ein Produkt CRA-konform ist?

Support-Zeitraum - was müssen Hersteller laut CRA beachten?

Hersteller müssen mit dem CRA einen gewissen Support-Zeitraum zusichern. Lesen Sie hier, wie lange dieser sein muss und welche Ausnahmen es gibt.

Wer sind die handelnden Akteure im CRA?

Der Cyber Resilience Act betrifft nicht nur Hersteller. Auch viele andere Akteure müssen gemäß der neuen Richtlinien handeln wie Behörden oder Prüfstellen.

Wie interagieren Hersteller mit anderen Akteuren im CRA?

Hersteller müssen gewisse Prozesse einhalten. lesen Sie hier drei dieser Interaktionen, in denen der Hersteller handlungspflichtig ist.

Wie melden Hersteller CRA-konform eine ausgenutzte Schwachstelle?

Aktiv ausgenutzte Schwachstellen zu melden ist eine wichtige Verpflichtung von Herstellern. Hier lesen Sie, wie der Prozess abläuft und welche Fristen Hersteller einhalten müssen.

Wie melden Hersteller einen Cybersicherheitsvorfall?

Ein Cybersicherheitsvorfall im CRA ereignet beim Hersteller oder innerhalb seiner Lieferketten. So melden Sie den Vorfall und halten sich an die entsprechenden Pflichten.

Wie unterstützt der CRA kleine und mittlere Unternehmen bei der Umsetzung?

Der CRA steckt nicht nur voller Vorschriften. Vielmehr verlangt er von den einzelnen EU-Staaten auch Unterstützung für den Mittelstand. Erfahren Sie mehr zu den geplanten Maßnahmen.

Was passiert, wenn ein Produkt nicht mehr dem CRA entspricht?

Ein Produkt, das ehemals den Vorgaben des CRA entsprach, kann diesem unter Umständen nicht mehr entsprechen. Wie es dazu kommt und wie die weiteren Schritte aussehen, lesen Sie hier.

Welche Aufgaben hat das BSI laut CRA?

Das BSI erhält durch den CRA bestimmte Aufgaben. Dafür erhält es Befugnisse, aber auch Pflichten. Lesen Sie hier mehr.

Klicken Sie sich hier durch den originalen LinkedIn-Post. Nutzen Sie die Pfeile links und rechts zur Navigation. Mit einem Klick auf jedes Bild können Sie es vergrößern.

Für die aktuellen Posts folgen Sie Dominik Merli, Leiter des Instituts für innovative Sicherheit an der Technischen Hochschule Augsburg, auf LinkedIn. Oder folgen Sie dem Hashtag #CRAmitINNOS suchen.

Sprechen Sie mit uns über den CRA

Prof. Merli freut sich auf Ihre Fragen, Kommentare und Meinungen zum Cyber Resilience Act. Oder, falls Sie LinkedIn nicht nutzen, alternativ über [Bitte aktivieren Sie Javascript]. Hier können Sie im Betreff ebenfalls den Hashtag CRAmitINNOS nutzen.